자료제공/ 온세미(onsemi)

첨단 운전자 보조 시스템(ADAS)은 현재보다 훨씬 안전한 운전을 가능하게 하는 잠재력을 가지고 있다. 2015년에 보스턴 컨설팅 그룹(Boston Consulting Group)은 신차 구매자가 그 당시에 사용할 수 있는 가장 일반적인 ADAS 옵션 기능을 선택했다면 미국에서 발생한 자동차 충돌 사고의 28%가 줄어들었을 것이라 추정했다. 완전 자율 주행 차량을 향한 기술이 계속 발전함에 따라, 예방 가능한 사고의 수 역시 큰 폭으로 증가할 것으로 전망된다.

ADAS의 발전에서 중요한 점은 센서 기술을 빠르게 발전시키는 것이다. 특히 ADAS의 향상된 효과를 주도하는 것은 이미지 센서이다. 후방 카메라는 주차할 때 운전자의 뒤에 있는 장애물을 경고하는 역할을 이미 하고 있다. 차체 주변에 장착된 다른 카메라들은 운전자의 주변 시야를 360° 확보하여 차선 변경 시 사고로 이어질 수 있는 위험한 사각지대를 없애 준다. 차량이 위험에 빠지는 것을 방지하는 자동화된 시스템에 센서 기술이 사용되는 사례가 점점 늘고 있다. LED 플리커 완화, 높은 다이내믹 레인지(dynamic range)와 같이 정교한 기능들은 좋지 않은 조명 상태에서 발생하는 ADAS 알고리즘의 문제를 극복하게 해준다.

동시에 차량 제조업체들은 시각 이미지, 적외선, 레이더, 라이다(LiDar) 및 초음파 등으로 부터의 데이터를 혼합하기 위해 센서 융합의 장점을 활용하고 있다. 이러한 방식으로 센서는 짙은 안개, 비 또는 일몰 같은 상황에서의 운전시 생길 수 있는 성능 저하에 대처할 수 있다. 고급 제어 알고리즘과 결합된 센서 네트워크는 가까운 미래에 공공 고속도로에서 완전 자율 주행의 가능성을 실현할 것이다.

전자 센싱 및 연산의 증가는 위험이 뒤따른다. 융합 기술은 ADAS 기능을 지원하는 차량이 직면할 수 있는 매우 다양한 주행 환경을 처리할 수 있지만, 시스템이 처리하는 데이터 스트림이 손상된 경우에는 시스템 오작동으로 이어질 수 있다. 센서 융합이 오작동 장치가 보내는 손상된 데이터에 대처할 수는 있지만, 보다 큰 문제는 고의적인 변조이다. 특히 손상이 일반적인 오류 수정 방식을 극복하도록 설계된 경우에 더 문제가 된다.

다수의 보안 연구원들이 입증한 여러 개념 증명(proof of concept) 해킹 사례에서 알 수 있듯, 이론적인 염려에 불과했던 해킹의 위협이 이제 진정한 위협으로 바뀌었다. 지금까지 개념 증명 공격은 엔진 제어나 다른 유형의 센서를 속이려는 시도 등 개별 하위 시스템들에 초점을 맞추었다. 안전 평가에서 커지고 있는 문제는 바로 점점 복잡해지고 있는 ADAS 알고리즘의 특성 문제로, 이들은 머신 러닝의 형태로 변화하고 있다. 이는 적대적 공격(adversarial attack)과 같은 새로운 형태의 공격에 취약한데, 적대적 공격은 인간이 인지하지 못할 수 있는 물리적인 변화로 인해 차량의 전자장치가 상황을 해석하는 방식을 완전히 바꾸는 것을 의미한다.

실제로 머신 러닝에 대한 적대적 사례 및 유사한 공격은 제한적인 위협만을 가한다. 이들은 렌즈의 필터링 효과에 매우 민감하고 특정 거리에서만 작동하는 경우가 많기 때문이다. 센서 융합 기술은 악천후와 같은 상황에서 가능한 범위 내의 보호 수준을 제공할 것이다. 그러나 해커들은 고도의 집중된 기술을 보다 큰 전략의 일부로 활용할 수 있다. 즉, 먼저 관련이 없어 보이는 공격을 사용하여 전체 시스템의 방어를 약화시킨다. 그렇게 되면 머신 러닝 시스템에 대한 공격이 가해졌을 때 전체 차량이 올바른 방식으로 대응하지 못하게 된다.

자동차의 ECU 및 센서 모듈의 네트워크는 완전한 분산 컴퓨터를 형성한다. 공격자에 대한 방어 장치가 마련되지 않으면 상호 연결된 모듈은 기업 네트워크에서 수행된 해킹에서 발견된 바와 같이 잠재적인 공격 지점을 제공한다.

해커는 다양한 유형의 공격을 할 수 있다. 부당 변경(tampering) 기반 공격은 차량이 서비스되거나 브레이크인(break-in)중에 삽입되는 모듈을 포함할 수 있다. 손상된 모듈은 차량이 바람직하지 않은 결정을 내리도록 오도하는 센서 데이터를 차내 네트워크를 통해 전송하는 데 사용된다. 변경된 이미지 센서 모듈은 시퀀스에 맞지 않는 프레임을 표시하거나 ADAS가 실제 도로 조건에 올바르게 반응하지 못하게 하도록 오래된 프레임을 재생할 수 있다.

물리적 공격은 서비스 거부 공격(denial-of-service attack)을 사용해 한층 더 심화될 수 있다. 이는 주요 센서에 대한 액세스를 완전히 차단하거나, 네트워크를 쓰레기(garbage)데이터로 가득차게 해서 어떠한 ECU도 유효한 데이터를 수신할 수 없도록 만드는 것이다. 그렇지 않으면 해커들은 물리적 공격을 사용하여 네트워크 방어를 약화시킨 후 인포테인먼트 하위 시스템에서 무선 네트워크를 통한 원격 공격으로 보안이 중요한 네트워크를 통해 전송된 데이터를 손상시키는 방법을 사용하기도 한다.

자동차 OEM은 순전히 다양한 종류의 잠재적 공격과 각각의 공격을 탐지하는 문제에 직면해 있다. 변조 유형의 데이터 손상에 대한 여파는 감지하기 매우 어려울 수 있는데, 이는 센서 모듈 간 동기화에 매우 세심한 주의를 기울여야 감지가 가능하기 때문이다. 서비스 거부 공격이 발생할 경우 어떤 형태의 문제 해결을 위해 차량을 정지시킬 가능성이 높다.

차량의 사이버 보안과 관련된 이러한 문제를 해결하기 위해, 2016년에 ISO 및 SAE(Society of Automotive Engineers)는 새로운 ISO/SAE 21434를 포함한 여러 표준에 대한 작업을 시작했다. OEM, 반도체 기업, 사이버 보안 전문가, 학술 기관 등 총 82개 참여 기관들 덕분에, 2020년 초에 첫번째 DIS(Draft International Standard)가 발표되었고, 2020년 말에는 최종 표준이 계획되었다.

ISO/SAE 21434는 안전성에 영향을 미치는 자동차 시스템의 사이버 보안 측면에 초점을 맞추고 있다. 개발 중인 표준은 위험 평가를 사용하여 주요 위협을 식별하고 이를 완화하는 방법을 찾는다는 점에서 ISO 26262와 유사한 접근법을 따르고 있으며, V-diagram 기반 프로세스를 사용해 구현을 관리한다. 제품 또는 기술 솔루션을 의무화하는 것은 아니지만, ISO26262와 마찬가지로 설계에서 해체에 이르기까지 차량의 전체 수명주기에 걸쳐 준수해야 하는 프로세스를 정의한다.

기존 표준은 사이버 보안과 관련된 내용을 충분히 다루지 않기 때문에, ISO/SAE 21434가 차량의 모든 전자 시스템, 부품들, 센서 및 소프트웨어를 다루고, 전체 공급망까지 포괄해서 다룬다. 새로운 표준을 준수하려면 자동차 제조업체 및 공급업체는 설계 전반에 걸쳐 관련 공급망의 모든 요소에 사이버 보안 엔지니어링과 사이버 보안 관리가 적용되어 있음을 입증할 수 있어야 한다.

V-diagram 접근법은 해킹 시도를 모니터링하고 억제하는 데 큰 도움이 될 수 있는 위험 평가 및 완화에 대한 계층화된 솔루션을 제공한다. 예를 들어, 보안 프로토콜은 시스템을 방어하는 데 사용될 기반 기술들의 핵심 부분을 형성할 가능성이 높다. 변조 및 서비스 거부 공격의 주요 문제 중 하나는 손상된 모듈의 출력은 제어되지 않기 때문에 이들이 시스템 작동에 영향을 미칠 수 있다는 것이다. 네트워크의 보안이 약할 경우, 과거 네트워크를 통해 전송된 데이터를 사용하는 도청 및 재생 공격 또한 발생할 수 있다. 차량 내 데이터는 시간에 민감하기 때문에 이러한 프레임의 반복은 올바른 동작을 쉽게 방해한다.

네트워크에 대한 공격을 방지하고 차량 제조업체가 ISO/SAE 212434 절차를 준수하는 데 필요한 지원을 제공하기 위해, 센서 및 ECU 제조업체는 시스템이 모든 패킷의 데이터 무결성을 검사할 수 있는 보안 프로토콜들을 통합하고 있다. 온세미는 이미 데이터 암호화, 오류 검사 및 센서 구성 요소에 대한 보안 통신 지원을 구현한 공급업체 중 하나이다. 변경할 수 없는 타임 스탬프(time stamp)로 패킷을 암호화하고 해싱(hashing)함으로써 재생된 패킷을 쉽게 거부할 수 있다. 암호화된 문제에 제대로 반응하지 못하는 모듈은 문제가 되는 모듈이 아예 제거되거나 정품 버전으로 교체될 때까지 네트워크에서 제거될 수 있고, 혹은 차량을 림프 홈(limp-home) 또는 고정화(immobilization) 모드로 전환시킬 수 있다.

다른 접근법 중 하나는 실리콘에 내장된 결함 주입과 같은 특수 모드 지원이다. 제조업체와 티어원 통합업체들은 이러한 방식으로 안전과 보안을 보장하는 절차 및 프로토콜의 효과성을 테스트할 수 있다.

비록 새로운 표준이 아직 법으로 의무화된 것은 아니지만, 이 표준을 사용할 수 있게 되면서 자동차 회사들이 이를 모범 사례로 채택하고 공급업체에게 이를 준수하라는 요구를 할 것으로 예상되며, 이는 곧 이것이 급속하게 미래 커넥티드카(Connected Vehicle)의 일부가 될 것임을 의미한다.

ISO/SAE 21434가 개별 제품에 미치는 정확한 영향은 표준이 확정된 후에 완전히 파악할 수 있지만, 센서를 포함한 많은 구성요소들의 소프트웨어와 하드웨어에는 어떠한 변화가 있을 수밖에 없다. 이로 인해 새로운 ISO/SAE 21434 호환 제품이나 표준을 준수하는 기존 제품들의 업그레이드 버전이 생겨날 수 있다. 보안 디바이스와 차량이 개발되고 테스트되는 방식에 확실한 변화가 있을 것이다.

ADAS가 가진 안전상의 이점이 해킹의 위협에 의해 손상되지 않도록 하는 것은 중요하다. 온세미는 이미 전체 제품 개발 프로세스를 통해 ISO/SAE 21434 초안을 포함한 여러 표준들을 수용하여, 사이버 보안 기능이 센서 기반 시스템에서 발생할 수 있는 위협에 대응할 수 있도록 보장하고 있다. 더불어 업계와 협력하고 ISO/SAE 21434 등 표준 개발을 지원하면서, 보안을 가능하게 하고 ADAS의 비전을 실현하며 완전 자율 주행 차량으로 향하는 길을 열어주고 있다.

저작권©올포칩 미디어. 무단전재 및 재배포를 금지합니다.

인텔, 13세대 인텔 코어 모바일 프로세서로 성능 리더십 확대13세대 인텔 코어 모바일 프로세서 제품군은 모든 노트북 부문에서 선도적인 플랫폼을 제공하며 타의 추종을 불허하는 성능을 제공한다. 인텔은 사용자들이 어디서든 게임을 즐기고 콘텐츠를 제작할 수 있도록 업계를 선도하는 기술력과 글로벌 파트너 생태계를 기반하는 높은 수준의 모바일 경험을 제공할 예정이다.

인텔, 13세대 인텔 코어 모바일 프로세서로 성능 리더십 확대13세대 인텔 코어 모바일 프로세서 제품군은 모든 노트북 부문에서 선도적인 플랫폼을 제공하며 타의 추종을 불허하는 성능을 제공한다. 인텔은 사용자들이 어디서든 게임을 즐기고 콘텐츠를 제작할 수 있도록 업계를 선도하는 기술력과 글로벌 파트너 생태계를 기반하는 높은 수준의 모바일 경험을 제공할 예정이다. 아크로니스, ‘2022년 하반기 사이버 위협 및 동향 보고서’ 발표아크로니스의 사이버 보호 운영 센터에서 실시한 이 보고서는 랜섬웨어 위협, 피싱, 악성 웹사이트, 소프트웨어 취약성 및 2023년 보안 예측을 포함한 사이버 위협 환경에 대한 심층 분석 정보를 제공한다. 이 보고서는 피싱 공격과 함께, 침해 사고에 자주 사용되는 매우 효과적인 방법으로 MFA(멀티 팩터 인증) 푸시 알림을 계속 보내 상대방을 지치게 만들어 우발적으로 로그인 승인 버튼을 누르게 만드는 공격인 ‘MFA 피로 공격(fatigue attacks)’이 크게 증가하고 있다고 밝혔다.

아크로니스, ‘2022년 하반기 사이버 위협 및 동향 보고서’ 발표아크로니스의 사이버 보호 운영 센터에서 실시한 이 보고서는 랜섬웨어 위협, 피싱, 악성 웹사이트, 소프트웨어 취약성 및 2023년 보안 예측을 포함한 사이버 위협 환경에 대한 심층 분석 정보를 제공한다. 이 보고서는 피싱 공격과 함께, 침해 사고에 자주 사용되는 매우 효과적인 방법으로 MFA(멀티 팩터 인증) 푸시 알림을 계속 보내 상대방을 지치게 만들어 우발적으로 로그인 승인 버튼을 누르게 만드는 공격인 ‘MFA 피로 공격(fatigue attacks)’이 크게 증가하고 있다고 밝혔다. 아나로그디바이스, 첨단 ADAS를 통한 주행 안전 강화 위해 씨잉 머신즈와 협업씨잉 머신즈와 협업은 ADI의 첨단 적외선 드라이버와 고속 GMSL 카메라 연결 솔루션이 씨잉 머신즈의 인공 지능 DMS 및 OMS 소프트웨어와 결합하는 것으로, 운전자의 피로와 주의력 저하를 보다 정확하게 모니터링하는 강력한 시선, 눈꺼풀, 머리, 신체 자세 추적 시스템 기술을 지원한다. 이 결합 솔루션은 유럽연합 집행위원회의 일반 안전 규정(GSR) 및 유럽 신차 안전평가 프로그램(Euro NCAP) 요건을 여유 있게 충족한다.

아나로그디바이스, 첨단 ADAS를 통한 주행 안전 강화 위해 씨잉 머신즈와 협업씨잉 머신즈와 협업은 ADI의 첨단 적외선 드라이버와 고속 GMSL 카메라 연결 솔루션이 씨잉 머신즈의 인공 지능 DMS 및 OMS 소프트웨어와 결합하는 것으로, 운전자의 피로와 주의력 저하를 보다 정확하게 모니터링하는 강력한 시선, 눈꺼풀, 머리, 신체 자세 추적 시스템 기술을 지원한다. 이 결합 솔루션은 유럽연합 집행위원회의 일반 안전 규정(GSR) 및 유럽 신차 안전평가 프로그램(Euro NCAP) 요건을 여유 있게 충족한다. 세미콘 코리아 2023, 글로벌 반도체 생태계 한곳에 모인다AMD부터 삼성전자, SK 하이닉스, 마이크론, 글로벌파운드리, 키옥시아 등과 같은 칩메이커와 반도체 소부장 기업까지 전 세계 반도체 생태계가 세미콘 코리아 2023 한자리에 모인다. 반도체 서플라이 체인 전체가 세미콘 코리아의 전시회, 컨퍼런스 그리고 비즈니스 이벤트 등에 참여하여 새로운 사업 기회를 모색하고 반도체 산업의 첨단 기술을 공유할 예정이다.

세미콘 코리아 2023, 글로벌 반도체 생태계 한곳에 모인다AMD부터 삼성전자, SK 하이닉스, 마이크론, 글로벌파운드리, 키옥시아 등과 같은 칩메이커와 반도체 소부장 기업까지 전 세계 반도체 생태계가 세미콘 코리아 2023 한자리에 모인다. 반도체 서플라이 체인 전체가 세미콘 코리아의 전시회, 컨퍼런스 그리고 비즈니스 이벤트 등에 참여하여 새로운 사업 기회를 모색하고 반도체 산업의 첨단 기술을 공유할 예정이다. 콩가텍, 13세대 인텔 코어 프로세서 탑재 컴퓨터 온 모듈 출시콩가텍은 BGA 소켓이 탑재된 높은 수준의 성능을 자랑하는 13세대 인텔 코어 프로세서 기반의 COM-HPC 및 콤 익스프레스 컴퓨터 온 모듈을 출시했다고 밝혔다. 제품 수명 주기가 긴 이 최신 프로세서는 향상된 다양한 기능을 제공하며 이전 세대 하드웨어와 완벽히 호환되어 신속하고 쉬운 구현을 지원한다.

콩가텍, 13세대 인텔 코어 프로세서 탑재 컴퓨터 온 모듈 출시콩가텍은 BGA 소켓이 탑재된 높은 수준의 성능을 자랑하는 13세대 인텔 코어 프로세서 기반의 COM-HPC 및 콤 익스프레스 컴퓨터 온 모듈을 출시했다고 밝혔다. 제품 수명 주기가 긴 이 최신 프로세서는 향상된 다양한 기능을 제공하며 이전 세대 하드웨어와 완벽히 호환되어 신속하고 쉬운 구현을 지원한다. PTC 코리아, 엠투아이에 SaaS 기반 산업용 메타버스 플랫폼 ‘MX스페이스’ 공급PTC의 증강현실 솔루션 ‘뷰포리아(Vuforia)’와 IIoT 플랫폼 ‘씽웍스(ThingWorx)’를 기반으로 제작된 MX스페이스는 사물인터넷과 증강현실을 결합해 엔드-투-엔드로 연결된 디지털 트윈 환경을 제공한다. 엠투아이는 MX스페이스를 활용해 사람과 자산, 데이터를 통합·관리함으로써 생산부문, 외주가공, 고객지원 등 다양한 업무 분야에 적용하고, 메타팩토리(Meta-Factory) 전환 기반을 마련할 계획이다.

PTC 코리아, 엠투아이에 SaaS 기반 산업용 메타버스 플랫폼 ‘MX스페이스’ 공급PTC의 증강현실 솔루션 ‘뷰포리아(Vuforia)’와 IIoT 플랫폼 ‘씽웍스(ThingWorx)’를 기반으로 제작된 MX스페이스는 사물인터넷과 증강현실을 결합해 엔드-투-엔드로 연결된 디지털 트윈 환경을 제공한다. 엠투아이는 MX스페이스를 활용해 사람과 자산, 데이터를 통합·관리함으로써 생산부문, 외주가공, 고객지원 등 다양한 업무 분야에 적용하고, 메타팩토리(Meta-Factory) 전환 기반을 마련할 계획이다. 무선 기술, 어디서부터 시작해야 할까?오늘날 다양한 무선 표준과 프로토콜이 사용되고 있고, 특정 애플리케이션에 적합한 기술을 선택하기 어려울 수 있다. 본 기고에서는 네 가지 인기 있는 옵션인 와이파이(Wi-Fi), 블루투스 LE(Bluetooth Low Energy) 프로토콜, 서브 GHz 전용 RF 및 CSA(Connectivity Standards Alliance, 구 지그비 얼라이언스(Zigbee Alliance))의 그린파워(Green Power) 프로토콜을 검토한다.

무선 기술, 어디서부터 시작해야 할까?오늘날 다양한 무선 표준과 프로토콜이 사용되고 있고, 특정 애플리케이션에 적합한 기술을 선택하기 어려울 수 있다. 본 기고에서는 네 가지 인기 있는 옵션인 와이파이(Wi-Fi), 블루투스 LE(Bluetooth Low Energy) 프로토콜, 서브 GHz 전용 RF 및 CSA(Connectivity Standards Alliance, 구 지그비 얼라이언스(Zigbee Alliance))의 그린파워(Green Power) 프로토콜을 검토한다. KT인베스트먼트, 스타트업 생태계에 350억원 투자KT인베스트먼트의 올해 투자 포트폴리오는 ▲AI(10개), ▲모바일서비스(5개), ▲클라우드(2개), ▲스마트 물류 및 기타(3개)로 구성됐다. 특히 AI는 KT인베스트먼트가 가장 집중하는 분야로, 전체 투자 건의 50%를 차지했다. 투자 단계로는 스타트업 창업 전후의 프리 A, A 단계가 전체 투자 건의 50%를 차지하는 등 초기 스타트업 발굴에 초점을 맞췄다.

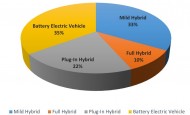

KT인베스트먼트, 스타트업 생태계에 350억원 투자KT인베스트먼트의 올해 투자 포트폴리오는 ▲AI(10개), ▲모바일서비스(5개), ▲클라우드(2개), ▲스마트 물류 및 기타(3개)로 구성됐다. 특히 AI는 KT인베스트먼트가 가장 집중하는 분야로, 전체 투자 건의 50%를 차지했다. 투자 단계로는 스타트업 창업 전후의 프리 A, A 단계가 전체 투자 건의 50%를 차지하는 등 초기 스타트업 발굴에 초점을 맞췄다. 자동차 산업의 새로운 시대를 이끄는 차량 전장화전기 자동차(EV)의 혁신은 자동차 산업을 새로운 시대로 이끌고 있다. 기술과 발전 방식의 고도화 덕분에 앞으로 나올 새로운 자동차는 전기 파워트레인을 옵션 또는 기본으로 탑재하게 될 것이다. 자동차 제조업체들은 탄소 중립과 과감한 전장화 전략을 위한 목표를 세우고 자사 제품군에 전기 자동차를 추가하고 있다.

자동차 산업의 새로운 시대를 이끄는 차량 전장화전기 자동차(EV)의 혁신은 자동차 산업을 새로운 시대로 이끌고 있다. 기술과 발전 방식의 고도화 덕분에 앞으로 나올 새로운 자동차는 전기 파워트레인을 옵션 또는 기본으로 탑재하게 될 것이다. 자동차 제조업체들은 탄소 중립과 과감한 전장화 전략을 위한 목표를 세우고 자사 제품군에 전기 자동차를 추가하고 있다. KT, 클라우드 기반 커뮤니케이션 플랫폼 서비스 출시CPaaS(Communication Platform as a Service)는 고객 커뮤니케이션 채널(음성통화, 문자, 녹취 등)을 클라우드 환경 플랫폼에서 제공하는 서비스 모델이다. KT는 다양한 커뮤니케이션 채널을 응용프로그램인터페이스(API)로 제공한다. 기업은 이를 활용해 포털사이트나 전용 애플리케이션(앱) 환경에 유연하게 적용하거나 업종별 솔루션과도 쉽게 결합시킬 수 있다.

KT, 클라우드 기반 커뮤니케이션 플랫폼 서비스 출시CPaaS(Communication Platform as a Service)는 고객 커뮤니케이션 채널(음성통화, 문자, 녹취 등)을 클라우드 환경 플랫폼에서 제공하는 서비스 모델이다. KT는 다양한 커뮤니케이션 채널을 응용프로그램인터페이스(API)로 제공한다. 기업은 이를 활용해 포털사이트나 전용 애플리케이션(앱) 환경에 유연하게 적용하거나 업종별 솔루션과도 쉽게 결합시킬 수 있다. ACM 리서치, PECVD 장비로 로직 및 메모리 반도체 제조 지원새로운 PECVD 장비는 ACM이 글로벌 로직 및 메모리 시장에 대처하면서 고객에게 더 나은 서비스를 제공할 수 있도록 또 다른 성장 동력을 제공한다.이번에 출시한 PECVD장비와 11월에 발표한 코터/디벨로퍼 장비인 Ultra Track 장비로 ACM이 대응할 수 있는 전체 글로벌 시장 규모(TAM)가 두 배로 커질 것으로 기대한다

ACM 리서치, PECVD 장비로 로직 및 메모리 반도체 제조 지원새로운 PECVD 장비는 ACM이 글로벌 로직 및 메모리 시장에 대처하면서 고객에게 더 나은 서비스를 제공할 수 있도록 또 다른 성장 동력을 제공한다.이번에 출시한 PECVD장비와 11월에 발표한 코터/디벨로퍼 장비인 Ultra Track 장비로 ACM이 대응할 수 있는 전체 글로벌 시장 규모(TAM)가 두 배로 커질 것으로 기대한다 앤시스, CES 2023에서 모빌리티 산업의 혁신위한 시뮬레이션 기술 소개앤시스는 스타트업에서 대기업에 이르기까지 모빌리티 이니셔티브를 효율적으로 제공할 수 있는 시뮬레이션 전문 지식, 글로벌 규모 및 개방형 에코시스템을 제공한다. 전 세계의 엔지니어링 팀은 앤시스 시뮬레이션 솔루션을 사용하여 새로운 아이디어를 현실로 구현하고 있다. 예를 들어 독일의 자동차 부품 제조 기업인 제트에프 그룹(ZF Group) 엔지니어는 앤시스 솔루션을 사용하여 지속 가능한 모빌리티 솔루션의 개발, 가상 프로토타이핑, 검증 및 안전 진단을 간소화하고 가속화하고 있다.

앤시스, CES 2023에서 모빌리티 산업의 혁신위한 시뮬레이션 기술 소개앤시스는 스타트업에서 대기업에 이르기까지 모빌리티 이니셔티브를 효율적으로 제공할 수 있는 시뮬레이션 전문 지식, 글로벌 규모 및 개방형 에코시스템을 제공한다. 전 세계의 엔지니어링 팀은 앤시스 시뮬레이션 솔루션을 사용하여 새로운 아이디어를 현실로 구현하고 있다. 예를 들어 독일의 자동차 부품 제조 기업인 제트에프 그룹(ZF Group) 엔지니어는 앤시스 솔루션을 사용하여 지속 가능한 모빌리티 솔루션의 개발, 가상 프로토타이핑, 검증 및 안전 진단을 간소화하고 가속화하고 있다. TI의 최신 300mm 웨이퍼 팹, 첫 생산 시작LFAB은 TI의 두 번째 300mm 팹으로, 2022년에 반도체 생산을 시작하여 향후 수십 년간 고객이 필요로 할 제조 역량을 제공한다. 텍사스주 리처드슨에 위치한 RFAB2는 9월에 초도생산을 시작했다. 제조 공정에 LFAB를 추가함에 따라 더 커진 300mm 역량을 제공하여 전자 제품에 사용되는 반도체의 지속적인 성장을 지원한다.

TI의 최신 300mm 웨이퍼 팹, 첫 생산 시작LFAB은 TI의 두 번째 300mm 팹으로, 2022년에 반도체 생산을 시작하여 향후 수십 년간 고객이 필요로 할 제조 역량을 제공한다. 텍사스주 리처드슨에 위치한 RFAB2는 9월에 초도생산을 시작했다. 제조 공정에 LFAB를 추가함에 따라 더 커진 300mm 역량을 제공하여 전자 제품에 사용되는 반도체의 지속적인 성장을 지원한다. 팔로알토 네트웍스, 첨단 의료 기기 보호를 위한 ‘메디컬 IoT 시큐리티’ 솔루션 출시팔로알토 네트웍스의 신제품 ‘메디컬 IoT 시큐리티’는 자동화된 디바이스 검색, 상황별 세분화, 최소 권한 정책 권장 사항 및 원클릭 정책 적용 등 원활하고 단순화된 방식으로 제로 트러스트 접근 방식을 제공한다. 또한 지능형 선제 방어 및 지능형 URL 필터링과 같은 팔로알토 네트웍스의 클라우드 제공 보안 서비스와 원활하게 통합할 수 있어 동급 최고의 위협 보호 기능을 제공한다.

팔로알토 네트웍스, 첨단 의료 기기 보호를 위한 ‘메디컬 IoT 시큐리티’ 솔루션 출시팔로알토 네트웍스의 신제품 ‘메디컬 IoT 시큐리티’는 자동화된 디바이스 검색, 상황별 세분화, 최소 권한 정책 권장 사항 및 원클릭 정책 적용 등 원활하고 단순화된 방식으로 제로 트러스트 접근 방식을 제공한다. 또한 지능형 선제 방어 및 지능형 URL 필터링과 같은 팔로알토 네트웍스의 클라우드 제공 보안 서비스와 원활하게 통합할 수 있어 동급 최고의 위협 보호 기능을 제공한다.

인텔 파운드리, 고개구율 극자외선(High-NA EUV) 도입으로 칩 제조 분야 선도

인텔 파운드리, 고개구율 극자외선(High-NA EUV) 도입으로 칩 제조 분야 선도 NXP, 연간 기업 지속 가능성 보고서 - ESG 목표 달성 현황 공개

NXP, 연간 기업 지속 가능성 보고서 - ESG 목표 달성 현황 공개 로데슈바르즈, 획기적인 성능으로 무장한 R&S NGC100 파워 서플라이 제품군 신규 출시

로데슈바르즈, 획기적인 성능으로 무장한 R&S NGC100 파워 서플라이 제품군 신규 출시 IMDT와 Hailo가 합작하여 최고의 실시간 성능을 위한 엣지 AI 솔루션 출시

IMDT와 Hailo가 합작하여 최고의 실시간 성능을 위한 엣지 AI 솔루션 출시 콩가텍, 인텔 코어 i3 및 인텔 아톰 x7000RE 프로세서 탑재 SMARC 모듈 출시

콩가텍, 인텔 코어 i3 및 인텔 아톰 x7000RE 프로세서 탑재 SMARC 모듈 출시

- 인텔, 세계 최대규모 뉴로모픽 시스템 공개

- 마이크로칩, 항공기 전기화 전화를 간소화하는 통합 구동 파워 솔루션 출시

- 텔레다인르크로이, 광범위한 통신 기술 데이터를 원활하게 포착하는 프론트라인 X500e 출시

- TTTech Auto, 복잡한 소프트웨어 통합을 혁신할 차세대 스케줄러 ‘MotionWise Schedule’ 출시

- 아이스아이, 글로벌 SAR 리더십 확장을 위한 기업의 성장 펀딩 라운드 초과 달성

- 오나인솔루션즈, 생성형 AI 기술 적용해 ‘o9 Digital Brain’ 플랫폼 강화

그래픽 / 영상

결정론, 새로운 이더넷 애플리케이션을 열다

결정론, 새로운 이더넷 애플리케이션을 열다 AMD, 새로운 2세대 버설 적응형 SoC로 AI 기반 임베디드 시스템의 종단간 가속 지원

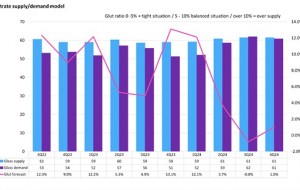

AMD, 새로운 2세대 버설 적응형 SoC로 AI 기반 임베디드 시스템의 종단간 가속 지원 2024년, 디스플레이 글래스 산업 공급부족 우려

2024년, 디스플레이 글래스 산업 공급부족 우려

많이 본 뉴스

AMD의 스파르탄 울트라스케일+, 비용 최적화 FPGA의 새로운 시대를 열다

AMD의 스파르탄 울트라스케일+, 비용 최적화 FPGA의 새로운 시대를 열다 가트너, 올해의 5가지 주요 거브테크(GovTech) 트렌드 발표

가트너, 올해의 5가지 주요 거브테크(GovTech) 트렌드 발표 삼텍, 부품 출시 설계 가속화 위해 SIBORG 도구 도입

삼텍, 부품 출시 설계 가속화 위해 SIBORG 도구 도입 로데슈바르즈, 다양한 전력 측정 요구사항을 완벽하게 충족하는 R&S NPA 컴팩트 전력 분석기 출시

로데슈바르즈, 다양한 전력 측정 요구사항을 완벽하게 충족하는 R&S NPA 컴팩트 전력 분석기 출시 로데슈바르즈, NTN NB-IoT 테스트 케이스의 신규 GCF 인증 획득

로데슈바르즈, NTN NB-IoT 테스트 케이스의 신규 GCF 인증 획득 R&S EPL1000 EMI 테스트 수신기, 최신 CISPR 14-1 컴플라이언스 테스트 지원

R&S EPL1000 EMI 테스트 수신기, 최신 CISPR 14-1 컴플라이언스 테스트 지원 팔로알토 네트웍스, 업계 최초 AI 기반 제로트러스트 관리 및 운영 솔루션 출시

팔로알토 네트웍스, 업계 최초 AI 기반 제로트러스트 관리 및 운영 솔루션 출시 ST, 2세대 MPU로 지능형 엣지 애플리케이션의 성능 향상 및 산업 탄력성 지원

ST, 2세대 MPU로 지능형 엣지 애플리케이션의 성능 향상 및 산업 탄력성 지원 넥스페리아, APEC 2024에서 이산 소자 FET 솔루션 출시

넥스페리아, APEC 2024에서 이산 소자 FET 솔루션 출시 KT MWC 2024 참가, ‘디지털 혁신기술’ 선보인다

KT MWC 2024 참가, ‘디지털 혁신기술’ 선보인다